Źle zabezpieczone sieci komórkowe

29 grudnia 2014, 11:23Tobias Engel, niemiecki ekspert ds. bezpieczeństwa IT, poinformował podczas konferencji Computer Chaos Club, że protokół SS7, wykorzystywany do komunikacji pomiędzy sieciami telefonii komórkowej, jest bardzo słabo zabezpieczony, przez co łatwo można poznać lokalizację konkretnego telefonu. Wystarczy tylko... znać jego numer.

Mineralizacja pirytowa - wkład bakterii w powstanie skamieniałości zwierząt o miękkim ciele

23 grudnia 2014, 15:57Bakteryjny rozkład przypominających robaki bądź ukwiały Conotubus hemiannulatus, które żyły 542-550 mln lat temu, doprowadził do powstania pirytu. Minerał umożliwił zaś zachowanie trójwymiarowych skamieniałości. To bardzo istotne, zważywszy, że większość zapisu kopalnego stanowią kości i muszle, a o pierwszych formach życia, organizmach zbudowanych z miękkich tkanek, wiadomo niewiele.

Włamanie do elektrowni

23 grudnia 2014, 10:49Operatorzy południowokoreańskich elektrowni atomowych zostali postawieni w stan gotowości po tym, jak doszło do włamań do ich systemów komputerowych. Napastnicy ukradli plany reaktorów i umieścili je w sieci grożąc wywołaniem awarii elektrowni.

Miliony ruterów narażone na atak

22 grudnia 2014, 12:27Ponad 12 milionów ruterów firm Linksys, D-Link, Edimax, Huawei, TP-Link, ZTE i ZyxEL jest narażonych na atak hakerski. Winny jest błąd w oprogramowaniu RomPager.

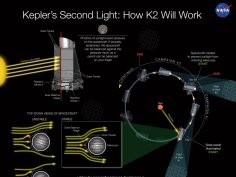

Kolejna egzoplaneta Keplera

22 grudnia 2014, 12:04

Koniec okienka wyboru przeglądarki

19 grudnia 2014, 13:05Microsoft nie musi już dłużej oferować użytkownikom Windows opcji instalowania konkurencyjnych przeglądarek. W 2009 roku Unia Europejska, walcząc z dominacją IE na rynku, nakazała amerykańskiej firmie, by ta oferowała użytkownikom jej systemu operacyjnego możliwość zainstalowania nie tylko Internet Explorera, ale również konkurencyjnych produktów.

Ubrania antyhakerskie

19 grudnia 2014, 10:53Producent systemów antywirusowych, firma Symantec, oraz producent ubrań, Betabrand, opracowały spodnie i bluzy, których kieszenie wyposażono we włókna blokujące sygnały radiowe. Ubrania takie mają zabezpieczyć ich właścicieli przed zeskanowaniem danych z kart płatniczych czy paszportów wyposażonych w technologię RFID.

Sieci neuronowe równają do mózgu

19 grudnia 2014, 10:36Najnowsza generacja komputerowych sieci neuronowych rozpoznaje obrazy równie dobrze, jak robią to mózgi naczelnych. James DiCarlo, profesor neurologii z MIT-u i główny autor badań opisujących osiągnięcia sieci neuronowych, podkreśla niezwykle istotny fakt. Jako, że sieci neuronowe usiłują naśladować ludzki mózg, ostatnie osiągnięcia tych sieci oznaczają, że prace idą w dobrym kierunku, a naukowcy dość dobrze rozumieją strukturę mózgu, skoro udaje im się zbudować coś, co do dobrze naśladuje

"Gdzie jest Nemo?" gorsze od "Pulp Fiction"?

17 grudnia 2014, 14:23Bajki dla dzieci są bardziej brutalne od filmów dla dorosłych. Prawdopodobieństwo, że ich główni bohaterowie zginą, jest ponad 2-krotnie większe.

MAVEN dostarcza ważnych danych

17 grudnia 2014, 14:19Dzięki danym z satelity MAVEN (Mars Atmosphere and Volatile Evolution), który od 16 listopada bada górne warstwy atmosfery Czerwonej Planety, naukowcy zdobywają pierwsze informacje pozwalające na opisanie, w jaki sposób Mars utracił atmosferę.